Es una pregunta que debe hacerse que cada usuario por si mismo!

Pero para los que se atrevan a pensar en un cambio aquí un poco de ayuda.

El asunto se complica un poco cuando hablamos de chicos y juegos, así que ese tema lo trataremos en otra ocasión.

Pero enfoquémonos en el usuario típico el que utiliza banda ancha, que chatea, manda mails, escribe documentos, lleva planillas de caculo, descarga fotos , crea álbum, juega un solitario, lee los diarios en línea , navega, descarga algunos temas musicales, graba sus DVD o Cd, los escucha y le gusta ver algunas películas divx o DVD.

Ahora para consolidar aun más la idea, cuántos de los usuarios Windows utilizan Firefox en vez del Explorer?

Generalmente los usuarios de Firefox, empezaron con el cambio, porque es el primer síntoma de disgusto hacia la estructura del Explorer y una interminable cadena de problemas que trae. Como cambios en nuestra página de inicio, iconos nuevos en nuestro escritorio, spyware, virus y ventanas molestas que se comienzan a abrir sin nuestro permiso.

Justamente la gran diferencia entre el Windows y los sistemas Linux se basa en la jerarquía de permisos y orden, que realmente no es una diferencia ante la vista del usuario sino ante el funcionamiento del sistema. Para el usuario común no le es extraño que sus fotos se creen en una carpeta que se llame mis imágenes dentro de mis documentos, ya sea en Windows o en Linux. En Windows se encuentran en c:\documents & settings\usuario\mis documentos mientras que en Linux se la encuentra en \home\documents, pero la realidad nos dice otra cosa, cuántos son los usuarios que buscan sus documentos a través de un árbol de directorios en vez de entrar desde el atajo mis documentos del escritorio o la barra de inicio? En ese caso es exactamente igual en los dos sistemas.

Ahora hablamos del orden, lo que en Linux no es posible por lo menos con un simple clic es guardar un documento en un directorio de sistema y no en su debido lugar, que sería mis documentos, o sea que no nos deja hacer algo que perjudique el buen funcionamiento del sistema, a través de la jerarquía de permisos de usuarios y directorios.

No lo veo un problema, sino más bien una solución al orden que debe tener nuestro sistema operativo. Alguien piensa diferente?

Con respecto al chat tenemos algunas diferencias, hay varias opciones, tenemos muchos programas que hacen lo que los usuarios Windows utilizan el Messenger. Tenemos el gaim, pidgin, kopete, amsn, y el propio Messenger for Linux, todos estos se conectan a la red msn , además de la yahoo , la del talk , la de icq o la de aol. Podemos enviar fotos o cualquier tipo de archivo a usuarios que tengan Windows o Linux. Creo que con eso respondemos a nuestras dudas si podemos seguir chateando luego de cambiar el sistema operativo

Para leer o escribir nuestros mail hoy por hoy, la gente utiliza mas los web mail que los clientes de correo, ya sea entrar a Hotmail, Gmail o Yahoo. Desde nuestro explorador antes el Explorer ahora el Firefox, es exactamente igual no notaran ningún cambio por qué no lo hay, es lo mismo.

El que utiliza clientes de correo como el Outlook ya sea express o la versión del office tenemos varias opciones. El evolution muy parecido a el Outlook del office, el kmail (a mi gusto ampliamente superior)o thunderbird que tiene versiones para Windows también , este último es más parecido al Outlook express. Las formas de configurarlos son muy sencillas tanto como las de los clientes de correo para Windows.

Pasamos a ofimática , ya sea escribir documentos , llevar planillas de cálculo ver o crear presentaciones de PowerPoint, existe un paquete de ofimática que hoy por hoy viene con la instalación por defecto de la mayoría de las distribuciones Linux , es el Open office que existe tanto para Linux como para Windows, es totalmente compatible con el Microsoft Office, ya sea Word, Excel o PowerPoint , podremos abrir archivos hechos desde el Word modificarlos y guardarlos, para compartir nuestros documentos hechos con el open office y se puedan leer desde el office de Windows solo hace falta guardarlos en modo compatibilidad del mismo, nada complicado.

Descargar nuestras fotos de la cámara digital es exactamente igual la conectamos vía USB , si tenemos o queremos utilizar el Picassa (el mejor organizador de fotos ya sea para Windows o Linux ) no notaremos diferencias sino creamos nuestra carpeta y movemos las fotos al lugar que nos parezca cómodo o lógico.

El grabado de dvd , cd lo podemos hacer por medio del Nero para Linux o por otros alternativos. No profundizare en este tema porque cualquiera podrá grabar o copiar sin muchas explicaciones. Es muy fácil.

Para escuchar música… miles de programas para escuchar, copiar, ripear, editar y ver nuestras canciones favoritas con letras y tapas incluidas, con la mejor calidad que nuestra placa de sonido nos pueda brindar. (Mi preferido el Amarok).

Para bajarla, existen los mismos programas, para las redes torrent o ed2k , Azureus o Amule para dar unos ejemplos.

Para ver películas, el Mplayer aunque el nombre nos resulte Media Player de Windows este no tiene punto para comparar con Mplayer, es lo mejor para ver películas, nos corrige problemas con subtítulos por medio de una sola tecla, adiós a los problemas de codecs, sin palabras. Pero existen miles de programas para utilizar con este fin.

En algún próximo post seguiré profundizando en el tema y con respecto a las distribuciones.

Pero algunos se pueden preguntar pero por que el cambio? es válido y yo les voy a dar algunas razones para que lo piensen.

1 – Una vez que se instala rara vez sufre cambios en la configuración original que lleve a que el sistema cambie, como el clásico con el tiempo el sistema hace cosas raras o se puso pesada.

2 – No nos atacaran virus que nos dañen el sistema o spyware molestos. No tendremos recursos en el sistema utilizados por agentes ni por los propios antivirus.

3 – Linux se desenvuelve bien en pc nuevas o antiguas, es mentira que no requiere tanta memoria , espacio, micro o placa de video, exije menos que el Windows, pero igual siempre beneficia las buenas cantidades de lo nombrado.

4 – El dinero gastado en técnico para sacar virus se puede invertir en hardware o accesorios que de otra forma no podríamos comprar. (De cualquier forma no nos dejen sin trabajo ya que nosotros nos dedicamos a eso : )

5 – Que la instalación es difícil? Cuantas veces el usuario instala su sistema operativo? Lo más frecuente para un técnico es el formateo y la instalación del sistema, esta vez pueden pedir Linux.

6 – Ultima por el momento y no menos importante. Estamos hablado de tener instalado un software legal por el cual no debemos dar explicaciones, ni tener problemas al copiarlo y regalárselo a un amigo, sin romper ningún tipo de ley al hacerlo. Y recuerden que el Linux está basado en opensource un sistema de código abierto en el cual trabaja muchísima gente perfeccionándolo día a día y sin cobrarnos un centavo por cada mejora que logran. Al salir una nueva versión no recibimos una rebaja por cambiar el sistema, simplemente lo actualizamos y listo.

Por que el usuario común no usa Linux? Creo que deben contestárselo Uds. mismos.

Continuara…

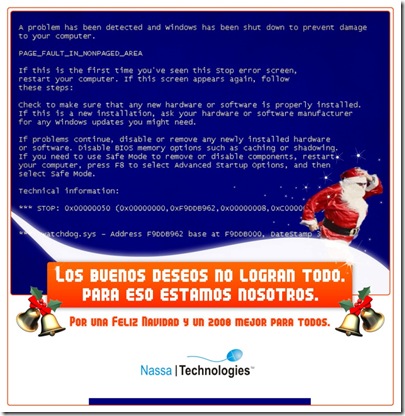

Excelente disertación por parte de esta gente a lo cual ya nos tiene acostumbrados.

Fuente Nassatech Nassa Techologies tm.